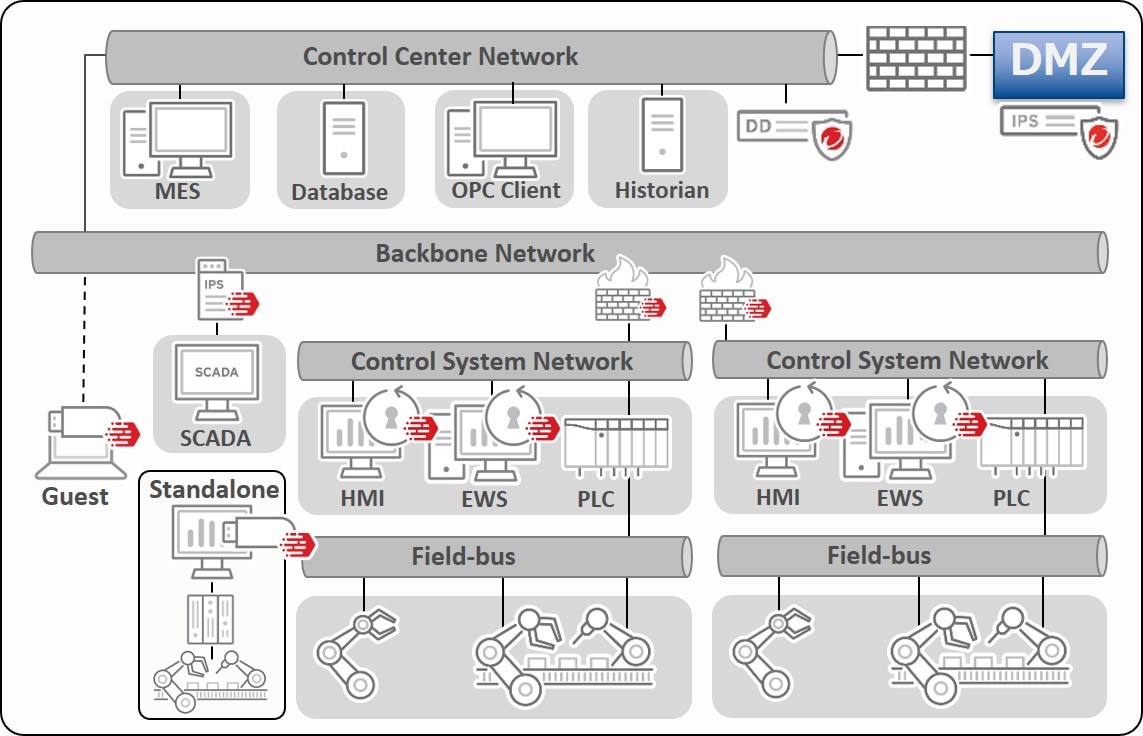

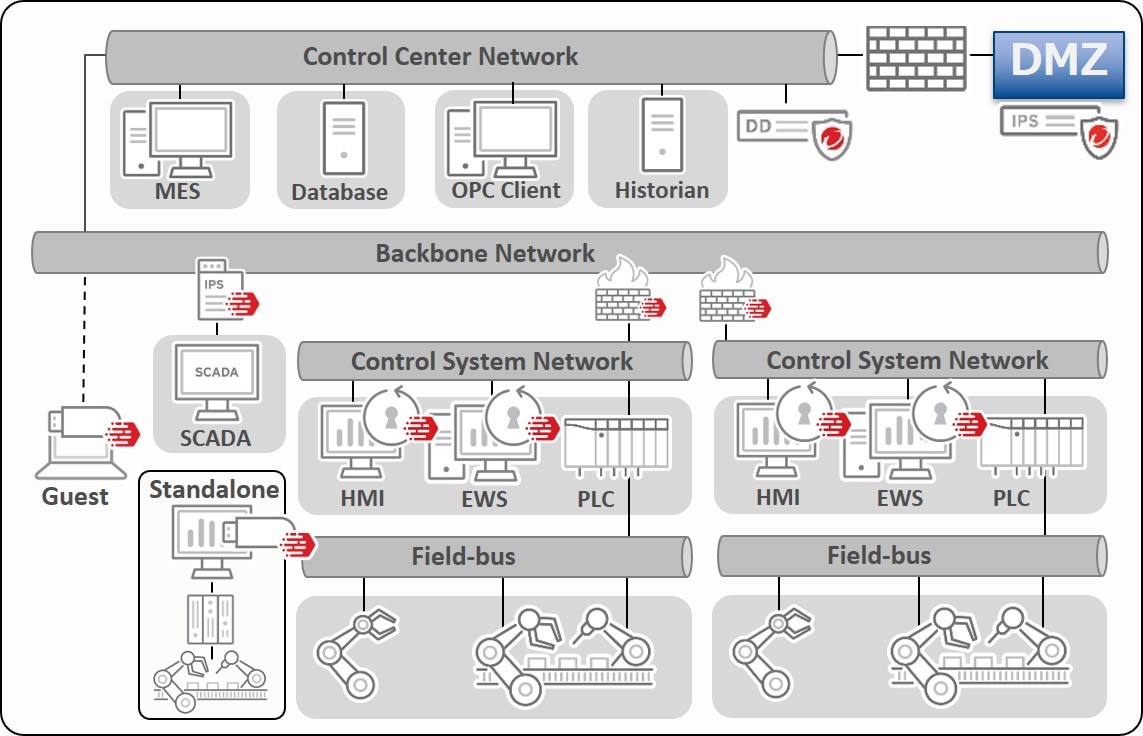

從智慧製造領域來說,operating technology(OT) 是一種硬件和軟件的組合,可通過直接監控和/或控制企業中的硬體設備、流程和事件來檢測。OT 在工業控制系統 (ICS) 中很常見,例如SCADA 系統。在關鍵基礎設施領域,OT 可用於控制電力中心或公共交通。隨著這項技術的進步並與網絡技術融合,對 OT 安全性的需求呈直線增長。

在2021的今天,全世界許多工業系統都串接於網路系統上,提供大數據和智能分析,並通過技術整合採用新的功能和效率。IT與OT 的整合是為組織提供了工業系統的單一視圖以及流程管理解決方案,以確保在正確的時間,以最佳格式向人員、機器、交換機、傳感器和設備提供準確的資訊。工業系統快速的從封閉系統轉變到開放系統,產生了大量資安風險需要解決與因應,我們建議三種安全策略,來解決目前智能工廠所面臨的資安風險:

1. 隔離管制 Segmentation

- 大內網環境 Big L2/L3 Network

- 不安全的認證存取 Insecure Authentication

2. 威脅可視 Visibility

- 幽靈設備無法管理 Shadow OT

- 無法即時查覺威脅擴散 No incidents awareness

3. 關鍵保護 Secure Assets

- 無安全防護

- 老舊未更新電腦設備 Unpatched Devices

- 人員疏失 Insider Threat

案例實績:

(一) OT在半導體客戶資安的需求,採用奧義智慧MDR端點防護導入端點防護解決方案,在導入期間 客戶自行執行惡意程式模擬攻擊,奧義AI分析立即做出判斷,於執行該應用程式的5分鐘內發送第一份告警通報,於10分鐘發出第二份鑑識報告,即時性的通報速度以及分析偵測能力,是在整個OT防護中不可或缺的。

(二) 封測客戶,有限預算下採用奧義智慧AI場域健檢,成功防守攻擊!!

- 瓶頸:OT&IT場域環境電腦多達6,000台,管理人員無法確認場域內的電腦是否在安全環境下? 甚至未納入控管電腦也無法盤點清楚

- 突破點:利用奧義智慧MDR端點防護,在評估階段可以用最低建置預算做場域健檢,一來可以了解場域環境狀況,二來可盤點內部端點數。

- 導入結果:在施作AI場域資安健檢時,剛好就發生駭客攻擊,同時偵測到未受管理電腦的駭客足跡,第一時間協助客戶將惡意檔案移除。

從智慧製造領域來說,operating technology(OT) 是一種硬件和軟件的組合,可通過直接監控和/或控制企業中的硬體設備、流程和事件來檢測。OT 在工業控制系統 (ICS) 中很常見,例如SCADA 系統。在關鍵基礎設施領域,OT 可用於控制電力中心或公共交通。隨著這項技術的進步並與網絡技術融合,對 OT 安全性的需求呈直線增長。

在2021的今天,全世界許多工業系統都串接於網路系統上,提供大數據和智能分析,並通過技術整合採用新的功能和效率。IT與OT 的整合是為組織提供了工業系統的單一視圖以及流程管理解決方案,以確保在正確的時間,以最佳格式向人員、機器、交換機、傳感器和設備提供準確的資訊。工業系統快速的從封閉系統轉變到開放系統,產生了大量資安風險需要解決與因應,我們建議三種安全策略,來解決目前智能工廠所面臨的資安風險:

1. 隔離管制 Segmentation

- 大內網環境 Big L2/L3 Network

- 不安全的認證存取 Insecure Authentication

2. 威脅可視 Visibility

- 幽靈設備無法管理 Shadow OT

- 無法即時查覺威脅擴散 No incidents awareness

3. 關鍵保護 Secure Assets

- 無安全防護

- 老舊未更新電腦設備 Unpatched Devices

- 人員疏失 Insider Threat

案例實績:

(一) OT在半導體客戶資安的需求,採用奧義智慧MDR端點防護導入端點防護解決方案,在導入期間 客戶自行執行惡意程式模擬攻擊,奧義AI分析立即做出判斷,於執行該應用程式的5分鐘內發送第一份告警通報,於10分鐘發出第二份鑑識報告,即時性的通報速度以及分析偵測能力,是在整個OT防護中不可或缺的。

(二) 封測客戶,有限預算下採用奧義智慧AI場域健檢,成功防守攻擊!!

- 瓶頸:OT&IT場域環境電腦多達6,000台,管理人員無法確認場域內的電腦是否在安全環境下? 甚至未納入控管電腦也無法盤點清楚

- 突破點:利用奧義智慧MDR端點防護,在評估階段可以用最低建置預算做場域健檢,一來可以了解場域環境狀況,二來可盤點內部端點數。

- 導入結果:在施作AI場域資安健檢時,剛好就發生駭客攻擊,同時偵測到未受管理電腦的駭客足跡,第一時間協助客戶將惡意檔案移除。